独立行政法人情報処理推進機構のホームページに、「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについての最新情報が掲載されていましたので、紹介します。皆さん、メールに添付してあるショートカットファイルにはくれぐれもご留意ください。

ショートカットファイルを悪用した攻撃(2022年4月26日 追記)

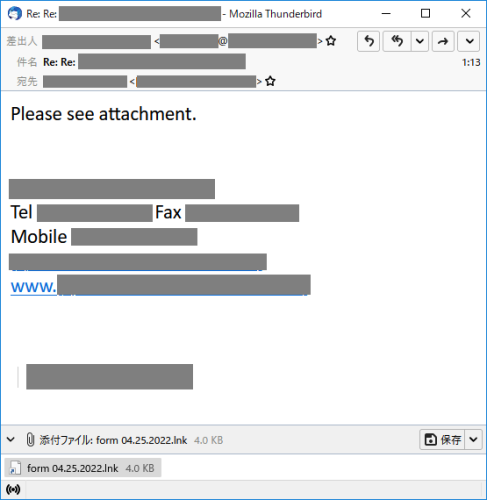

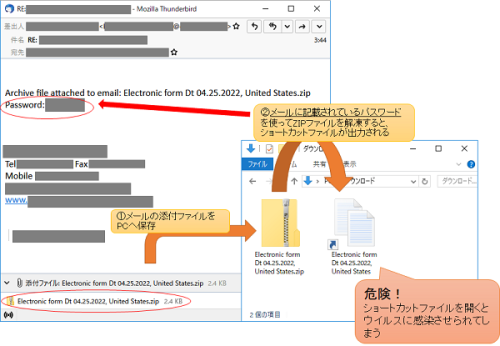

2022年4月25日頃より、ショートカットファイル(LNKファイル)を悪用してEmotetへ感染させる手口を確認しています。ショートカットファイルがメールに直接添付されている場合(図17)と、ショートカットファイルがパスワード付きZIPファイルとして添付されている場合(図18)があります。このショートカットファイルをダブルクリックなどで開くとEmotetに感染するため、注意が必要です。

ショートカットファイルを悪用する攻撃メールの例(2022年4月)

ショートカットファイルは、アイコンが文書ファイルのように偽装されていることや、Windowsの標準設定では拡張子が表示されないといった特徴から、見分けが付きにくい点に注意してください。なお、メールでショートカットファイルを授受するような業務要件がない場合は、Emotetに限らず同等の攻撃への対策となるため、メールサーバなどで次の設定を行うことも検討してください。

【対策】

情報ソース:独立行政法人情報処理推進機構セキュリティセンター

https://www.ipa.go.jp/security/announce/20191202.html#L20

エモテット感染の有無をチェック!

メールアドレスやそのドメインの入力により感染の有無がわかる海外のサイト「have i been EMOTET」があります。自分がエモテットに感染していないかを簡易的にチェックすることができます。

サイトはこちら→https://haveibeenemotet.com

※上記サイトはイタリアのセキュリティ企業が作成したサイトです。感染したメールアドレスが網羅されているわけではありません。

以上